Was ist Informationssicherheit?

Informationssicherheit Definition

Alle Maßnahmen die gemacht werden müssen um die Sicherheitsziehle zu erfüllen.

Link to original

Was gibt es für Schutzziele?

Confidentiality (Vertraulichkeit)

- Geheimhaltung

- Datenschutz ⇒ Anonymität

⇒ Nicht jeder kann auf Daten lesen

Integrity

- Authentizität

- Eindeutige zuordnung zu einer Handlung

- Verbindlichkeit

⇒ Nicht jeder kann Daten schreiben

Availability (Verfügbarkeit)

⇒ Daten sind immer Verfügbar

Was ist Schutzziel X und wie kann man es erreichen?

Laptop Vertraulichkeit

⇒ Passwort

Sicherheitslücke

Sind Safety und Security das Gleiche?

Trennung nicht immer ganz klar

Safety - Betriebssicherheit

Security - Sicherjeit gegen andere

Script Kiddie

Jemand der nur Scripte für bekannte Exploits ausnutzt ohne zu verstehen wie sie funktioniern oder neue Lücken finden könnte.

Exploit

Authentisierung

Authentisierung

Eindeutige Identifikation und Nachweis der Identität

vs. Authorization

Was ist SOD?

Separation of Duty

→ Kundenberater kann nicht gleichzeitig der Kunde sein

Sicherheitsmodelle

Chinese Wall-Modell

Bell-LaPadula-Modell

⇒ Vertraulichkeit aber nicht Intigrität

Was ist eine Zugangskontrollmatrix, ACL und Capabilities?

Zugriffsmatrix

Zugriffskontrolllisten

Capabilities

POSIX-ACLs und Zugriffsrechte

Rollen und zugehörige Rechte

Rollenbasierte Zugriffskontrolle

Buffer-Overflow und wie kann man dem entgegenwirken?

Gegenmaßnahm

Address Sanitizer

Unterschied zwischen symmetrischer und asymmetrischer Verschlüsselung?

Symmetrische Verschlüsselung

Asymmetrische Verschlüsselung

Vor- und Nachteile

Symmetrische Verschlüsselung schneller aber pro Kommunikation ein neuer Schlüssel benötigt

Asymmetrische Verschlüsselung konstate Schlüssel aber komplexer

⇒ Hybride Verschlüsselung

Verschlüsselung durch Substitution, Chiffre

Substitutions Verschlüsselung

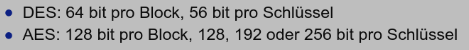

Symmetrische Verschlüsselung

Perfekte Chiffren

RSA grob

AES genauer

AES

Einweg-Funktionen mit Falltür

Stromchiffren

Verschlüsselung/Entschlüsselung und Integritätsprüfung gemäß RFC 3610 (“Counter with CBC-MAC (CCM)”)

Schlüsselaustausch

Schlüsselvereinbarung nach Diffie und Hellman

EIGamal-Verfahren

DAC / MAC

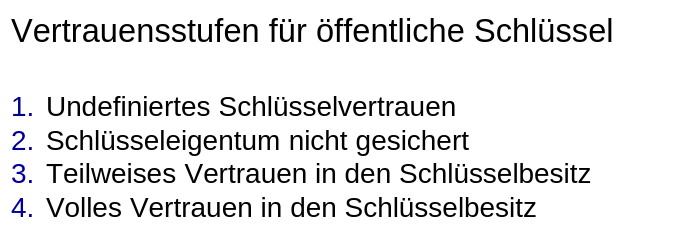

PGP, Schlüsselpaare, Signaturen, Signierungsstufen

Wozu dienen Signaturen?

Digitale Signaturen

Das jeder prüfen kann ob ein Text von jemanden erstellt wurde.

TLS

certbot, Webserver und Erstellen eines Zertifikats

Zertifikate

Certificate Authority

certbot

wieso man den Vertrauen kann

Zertifikatketten

Root in Browser Hinterlegt

nmap, harmlos vs. harmvolle Optionen (DNS abhören?)

Metasploit-Modul

John the Ripper, Passwörter knacken, Passwort Hashes

Wozu dient der BSI Grundschutz?

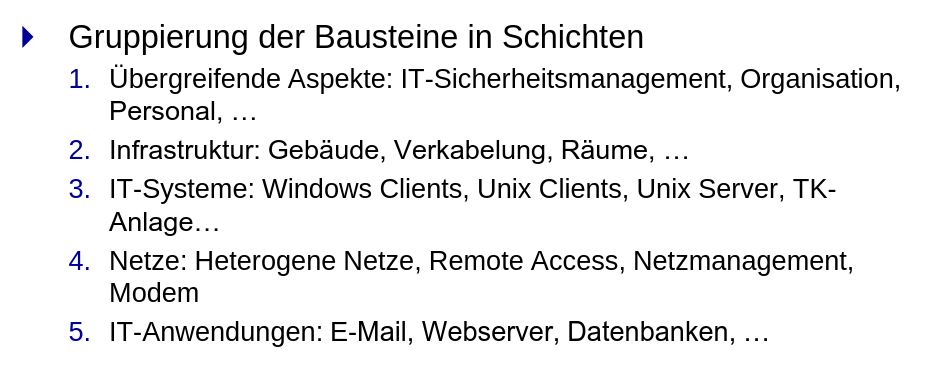

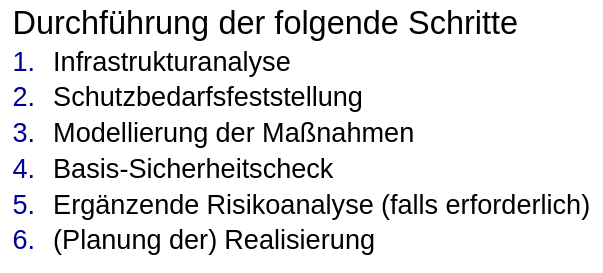

BSI-Grundschutzkompendium

Standartmaßnahmen zur Umsetzung grundlegender Schutzkonzepte für z.B.

- Server, E-Mail, WLAN

- orgarnisatorische, personelle, standartmaßnahmen

- Gefärdungs und Maßnahmenkatalog

Strukturanalyse, Geschäftsanalyse

Infrastrukturanalyse

Basis-Sicherheitscheck

Was ist das ISMS? (Information Security Management System)

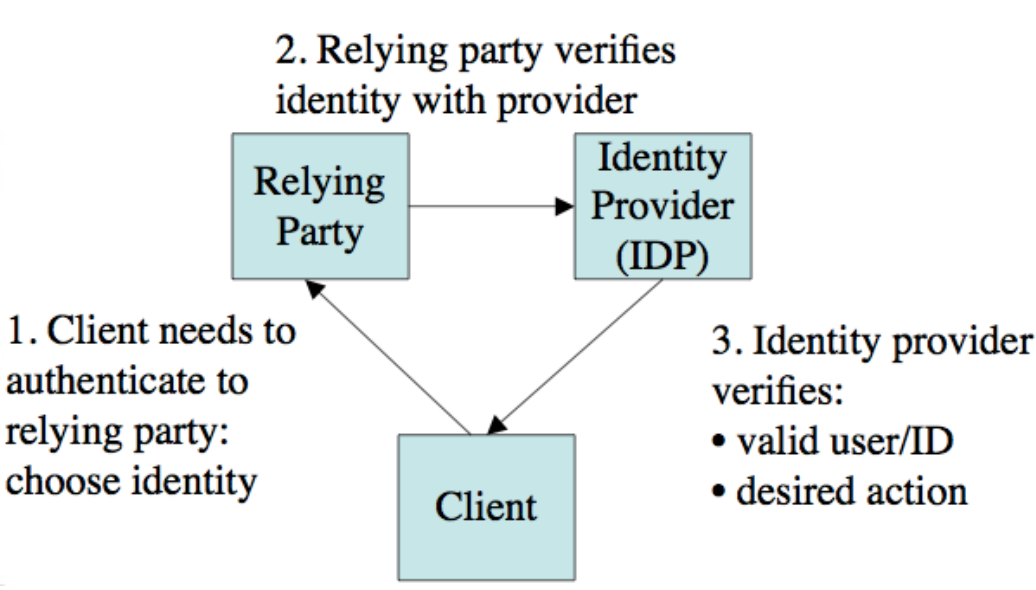

Single-Sign on, Identity Provider vs Relying Party

Firewall

WEP Wlan Sicherheit (Stromchiffre)

WPA2 Wlan

WPA2

Key Re-installment AttaCKs